Filtrowanie pytań

INF.02 Pytanie 721

Administracja i eksploatacja …

A. bcdedit

B. cipher

C. diskpart

D. gparted

INF.02 Pytanie 722

Administracja i eksploatacja …

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

A. antyspyware

B. antyspam

C. antymalware

D. adblock

EE8 Pytanie 723

Kwalifikacja EE8

W biurze rachunkowym w jednym pomieszczeniu zainstalowano sześć komputerów połączonych z koncentratorem za pomocą kabla UTP Cat 5e. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania dużej liczby dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu sprzętu oraz jego użytkowania, należy wybrać

A. drukarkę atramentową podłączoną do jednego z komputerów i udostępnioną w sieci

B. atramentowe urządzenie wielofunkcyjne z funkcją skanera i faksu

C. laserową drukarkę sieciową z portem RJ45

D. laserowe drukarki lokalne podłączone do każdego z komputerów

INF.02 Pytanie 724

Administracja i eksploatacja …

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

A. Kabel UTP kategorii 5e

B. Kabel UTP kategorii 5

C. Światłowód jednomodowy

D. Światłowód wielomodowy

INF.02 Pytanie 725

Administracja i eksploatacja …

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

A. gości

B. operatorzy kopii zapasowych

C. administratorzy

D. użytkownicy zaawansowani

INF.03 Pytanie 726

Tworzenie i administrowanie s…

Aby ustanowić relację jeden do wielu, w tabeli reprezentującej stronę "wiele", konieczne jest zdefiniowanie

A. klucza obcego odnoszącego się do klucza obcego tabeli po stronie "jeden"

B. klucza sztucznego odnoszącego się do kluczy podstawowych obydwu tabel

C. klucza podstawowego wskazującego na klucz podstawowy tabeli po stronie "jeden"

D. klucza obcego wskazującego na klucz podstawowy tabeli po stronie "jeden"

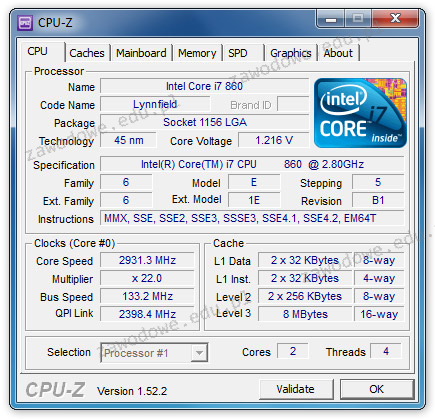

INF.02 Pytanie 727

Administracja i eksploatacja …

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

A. 2 rdzenie

B. 6 rdzeni

C. 5 rdzeni

D. 4 rdzenie

INF.03 Pytanie 728

Tworzenie i administrowanie s…

Który z poniższych zapisów w HTML określa kodowanie znaków stosowane w dokumencie?

A. <meta encoding="UTF-8">

B. <charset="UTF-8">

C. <meta charset="UTF-8">

D. <encoding="UTF-8">

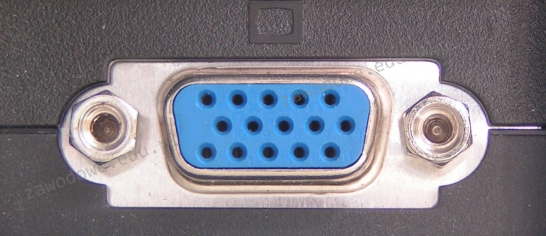

INF.02 Pytanie 729

Administracja i eksploatacja …

Złącze widoczne na ilustracji służy do podłączenia

A. myszy

B. drukarki

C. modemu

D. monitora

INF.02 Pytanie 730

Administracja i eksploatacja …

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

A. Zaciskarkę RJ-45

B. Zaciskarkę RJ-11

C. Zaciskarkę BNC

D. Wciskacz LSA

INF.02 Pytanie 731

Administracja i eksploatacja …

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

A. ping

B. tracert

C. nslookup

D. ipconfig

INF.03 Pytanie 732

Tworzenie i administrowanie s…

Jak nazywa się metoda udostępniania bazy danych w programie Microsoft Access, która dotyczy wszystkich obiektów bazy umieszczonych na dysku sieciowym i wykorzystywanych jednocześnie przez kilku użytkowników?

A. serwera bazy danych

B. folderu sieciowego

C. witryny programu SharePoint

D. dzielonej bazy danych

INF.03 Pytanie 733

Tworzenie i administrowanie s…

Która z poniższych funkcji języka PHP zamieni wyraz „kota” na wyraz „mysz” w zdaniu „ala ma kota”?

A. str_replace("ala ma kota", "kota", "mysz");

B. str_replace( "kota", "mysz", "ala ma kota");

C. replace("ala ma kota", "kota", "mysz");

D. replace("kota", "mysz", "ala ma kota");

INF.02 Pytanie 734

Administracja i eksploatacja …

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

A. moduł przeciwspywaczowy

B. skaner skryptów

C. firewall

D. monitor antywirusowy

INF.02 Pytanie 735

Administracja i eksploatacja …

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

A. FTP

B. POP3

C. SMTP

D. DNS

EE8 Pytanie 736

Kwalifikacja EE8

W systemie operacyjnym Ubuntu możliwe jest usunięcie konta użytkownika "student" przy pomocy polecenia

A. userdel student

B. user net student /del

C. net user student /del

D. del user student

INF.03 Pytanie 737

Tworzenie i administrowanie s…

Funkcja mysqli_num_rows() w PHP może być używana po wcześniejszym wykonaniu zapytania

A. DELETE

B. INSERT

C. UPDATE

D. SELECT

INF.03 Pytanie 738

Tworzenie i administrowanie s…

Jakim znacznikiem można wprowadzić listę numerowaną (uporządkowaną) w dokumencie HTML?

A. <dl>

B. <li>

C. <ul>

D. <ol>

INF.02 Pytanie 739

Administracja i eksploatacja …

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu, jaki użytkownik spędza przed komputerem?

A. Centrum akcji

B. Windows Defender

C. Konta użytkowników

D. Kontrola rodzicielska

INF.02 Pytanie 740

Administracja i eksploatacja …

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

A. okablowania

B. zasilania

C. urządzeń aktywnych

D. chłodzenia i wentylacji

INF.02 Pytanie 741

Administracja i eksploatacja …

Jakie złącze, które pozwala na podłączenie monitora, znajduje się na karcie graficznej pokazanej na ilustracji?

A. DVI-A, S-VIDEO, DP

B. DVI-D (Single Link), DP, HDMI

C. DVI-D (Dual Link), HDMI, DP

D. DVI-I, HDMI, S-VIDEO

INF.03 Pytanie 742

Tworzenie i administrowanie s…

Funkcja PHP var_dump() prezentuje dane na temat zmiennej, w tym jej typ oraz wartość. Jakim wynikiem zakończy się poniższy fragment kodu? $x = 59.85; var_dump($x);

A. string(5) "59.85"

B. float(59.85)

C. int(59)

D. array(2) { [0]=> int(59) [1]=> int(85) }

INF.03 Pytanie 743

Tworzenie i administrowanie s…

Przemiana kodu źródłowego wykonanego przez programistę w zrozumiały dla maszyny kod maszynowy to

A. kompilowanie

B. wykonywanie

C. analizowanie błędów

D. wdrażanie

INF.02 Pytanie 744

Administracja i eksploatacja …

Największą pojemność spośród nośników optycznych posiada płyta

A. Blu-Ray

B. DVD-RAM

C. DVD

D. CD

INF.03 Pytanie 745

Tworzenie i administrowanie s…

W CSS zapisano stylizacjęcss

p > i {color: blue}

oznacza to, że kolorem niebieskim zostanie wyświetlony

css

p > i {color: blue}

A. pogrubiony tekst akapitu

B. wszystkie teksty nagłówków, niezależnie od formatowania

C. cały tekst akapitu, niezależnie od jego stylizacji

D. pochylony tekst akapitu

EE8 Pytanie 746

Kwalifikacja EE8

Osoba, która doznała porażenia prądem elektrycznym, jest nieprzytomna, normalnie oddycha i ma wyczuwalne tętno. Jakie kroki należy podjąć, aby udzielić jej pomocy do czasu przybycia lekarza?

A. Umieścić ją w pozycji bezpiecznej i rozluźnić odzież

B. Wykonać sztuczne oddychanie

C. Zostawić ją w tej samej pozycji, nie zmieniać ułożenia ciała

D. Przeprowadzić masaż serca

INF.02 Pytanie 747

Administracja i eksploatacja …

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

A. przeprowadzenie wymiany komponentów

B. uruchomienie komputera w trybie awaryjnym

C. przeprowadzenie diagnostyki komponentów

D. wykonanie reinstalacji systemu Windows

INF.02 Pytanie 748

Administracja i eksploatacja …

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

A. /etc/group

B. /etc/shells

C. /etc/shadows

D. /etc/passwd

INF.02 Pytanie 749

Administracja i eksploatacja …

Jakie narzędzie w systemie Windows służy do przeglądania informacji dotyczących problemów z systemem?

A. Podgląd zdarzeń

B. Foldery udostępnione

C. Harmonogram zadań

D. Zasady grupy

INF.02 Pytanie 750

Administracja i eksploatacja …

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

A. 10GBase-SR

B. 1000Base-LX

C. 1000Base-SX

D. 10GBase-T

INF.02 Pytanie 751

Administracja i eksploatacja …

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

A. Pierścień

B. Magistrala

C. Gwiazda

D. Siatka

INF.03 Pytanie 752

Tworzenie i administrowanie s…

Jak można opisać przedstawiony obiekt w JavaScript?

| var obiekt1 = { x: 0, y: 0, wsp: function() { ... } } |

A. trzema właściwościami

B. trzema metodami

C. dwiema metodami i jedną właściwością

D. dwiema właściwościami i jedną metodą

INF.03 Pytanie 753

Tworzenie i administrowanie s…

Kod JavaScript uruchomiony w wyniku kliknięcia przycisku ma na celu <img id="i1" src="obraz1.gif"> <button onclick="document.getElementById('i1').src='obraz2.gif'"> test</button>

A. wyświetlić obraz2.gif obok obraz1.gif

B. ukryć obraz2.gif

C. zamienić obraz1.gif na obraz2.gif

D. zmienić styl obrazu o id równym i1

INF.03 Pytanie 754

Tworzenie i administrowanie s…

W PHP, aby przekierować użytkownika na inną stronę internetową, można użyć funkcji

A. header();

B. upload();

C. require();

D. include();

INF.02 Pytanie 755

Administracja i eksploatacja …

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

A. 192.168.35.255

B. 192.168.35.63

C. 192.168.35.192

D. 192.168.35.0

INF.02 Pytanie 756

Administracja i eksploatacja …

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

A. UDP

B. FTP

C. ARP

D. TCP

EE8 Pytanie 757

Kwalifikacja EE8

Użytkownik otrzymał wiadomość e-mail od osoby podszywającej się pod przedstawiciela banku, w której domaga się ujawnienia krytycznych informacji dotyczących konta. Wykorzystany przez napastnika atak to

A. adware

B. koń trojański

C. phishing

D. spyware

EE8 Pytanie 758

Kwalifikacja EE8

Dostosowanie tekstu do prawej oraz lewej krawędzi nazywa się

A. wersalikiem

B. interlinią

C. justowaniem

D. kapitalikiem

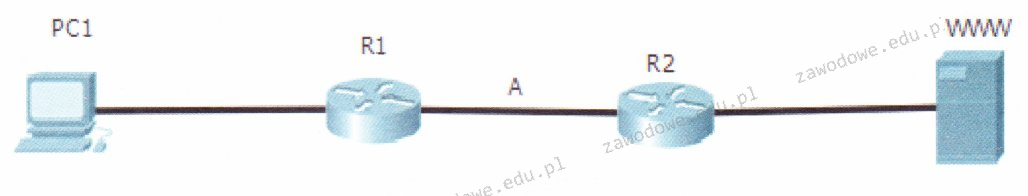

INF.02 Pytanie 759

Administracja i eksploatacja …

Ramka z informacjami przesyłanymi z komputera PC1 do serwera www znajduje się pomiędzy routerem R1 a routerem R2 w punkcie A). Jakie adresy są w niej zawarte?

A. Źródłowy adres IP komputera PC1, docelowy adres IP serwera, adres źródłowy MAC routera R1, adres docelowy MAC routera R1

B. Źródłowy adres IP routera R1, docelowy adres IP routera R2, adres źródłowy MAC komputera PC1, adres docelowy MAC serwera

C. Źródłowy adres IP komputera PC1, docelowy adres IP serwera, adres źródłowy MAC komputera PC1, adres docelowy MAC serwera

D. Źródłowy adres IP komputera PC1, docelowy adres IP routera R2, adres źródłowy MAC komputera PC1, adres docelowy MAC serwera

EE8 Pytanie 760

Kwalifikacja EE8

W dokumentacji systemu operacyjnego Windows XP przedstawiono pliki z rozszerzeniem .dll. To rozszerzenie odnosi się do pliku

A. dziennika zdarzeń

B. uruchamialnego

C. inicjalizacyjnego

D. biblioteki