Filtrowanie pytań

INF.02 Pytanie 1 041

Administracja i eksploatacja …

A. umieścić papier w podajniku

B. zamontować podajnik papieru w urządzeniu

C. zidentyfikować miejsce zacięcia papieru w drukarce

D. wymienić kartridż z tuszem

INF.03 Pytanie 1 042

Tworzenie i administrowanie s…

Które z poniższych stwierdzeń dotyczących klucza głównego jest poprawne?

A. Składa się wyłącznie z jednego pola

B. Jest unikalny w obrębie tabeli

C. W tabeli z danymi osobowymi może to być pole z nazwiskiem

D. Może przyjmować tylko wartości numeryczne

INF.03 Pytanie 1 043

Tworzenie i administrowanie s…

Aby przekształcić obraz w formacie PNG tak, by jego tło stało się przezroczyste, wymagane jest

A. dodanie kanału alfa.

B. ulepszenie nasycenia kolorów.

C. zapisanie go w formacie BMP.

D. odpowiednie przycięcie.

INF.02 Pytanie 1 044

Administracja i eksploatacja …

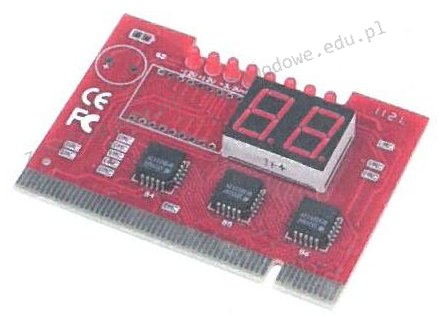

Na ilustracji zaprezentowano

A. impulsator

B. czujnik temperatury

C. tester płyt głównych

D. sondę logiczną

INF.02 Pytanie 1 045

Administracja i eksploatacja …

Trzech użytkowników komputera z systemem operacyjnym Windows XP Pro posiada swoje foldery z dokumentami w głównym katalogu dysku C:. Na dysku znajduje się system plików NTFS. Użytkownicy mają utworzone konta z ograniczonymi uprawnieniami. Jak można zabezpieczyć folder każdego z użytkowników, aby inni nie mieli możliwości modyfikacji jego zawartości?

A. Zmierzyć każdemu z użytkowników typ konta na konto z ograniczeniami

B. Nie udostępniać dokumentów w sekcji Udostępnianie w ustawieniach folderu

C. Przydzielić uprawnienia NTFS do edytowania folderu jedynie odpowiedniemu użytkownikowi

D. Ustawić dla dokumentów atrybut Ukryty w ustawieniach folderów

EE8 Pytanie 1 046

Kwalifikacja EE8

Buforowanie danych to technologia, która wykorzystuje

A. kompresję stratną podczas odtwarzania dźwięku i obrazu w przeglądarkach internetowych

B. szyfrowanie plików multimedialnych w trakcie ich przesyłania do sieci Internet

C. cyfrową syntezę ścieżki audio i ścieżki wideo plików multimedialnych

D. programy lub sprzęt, aby zapewnić nieprzerwaną transmisję przy nierównomiernym nadawaniu

EE8 Pytanie 1 047

Kwalifikacja EE8

Gdy w komórce arkusza MS Excel zamiast cyfr wyświetlają się znaki ########, należy przede wszystkim zweryfikować, czy

A. wystąpił błąd w obliczeniach

B. wpisana formuła ma błąd

C. wartość nie mieści się w komórce i nie może być prawidłowo wyświetlona

D. wprowadzone zostały litery zamiast cyfr

INF.02 Pytanie 1 048

Administracja i eksploatacja …

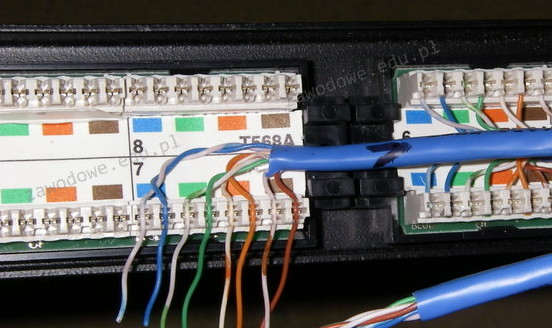

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

A. narzędzie JackRapid

B. narzędzie uderzeniowe

C. narzędzie zaciskowe 8P8C

D. narzędzie zaciskowe BNC

INF.03 Pytanie 1 049

Tworzenie i administrowanie s…

Wskaź złożony typ danych.

A. class

B. bool

C. char

D. float

INF.03 Pytanie 1 050

Tworzenie i administrowanie s…

Jakie dane zostaną wyświetlone po wykonaniu poniższych poleceń? bool gotowe=true; cout<<gotowe;

A. 0

B. tak

C. nie

D. 1

INF.02 Pytanie 1 051

Administracja i eksploatacja …

Jakie urządzenia dotyczą terminy SLI?

A. karty graficzne

B. dyski twarde

C. modemy

D. karty sieciowe

EE8 Pytanie 1 052

Kwalifikacja EE8

Do czego służy protokół SMTP?

A. wysyłania wiadomości e-mail do serwera pocztowego

B. ściągania wiadomości e-mail z serwera pocztowego

C. zdalnego dostępu do komputera na odległość

D. przeglądania stron WWW na serwerze pocztowym

INF.02 Pytanie 1 053

Administracja i eksploatacja …

Narzędzie pokazane na ilustracji służy do

A. weryfikacji poprawności połączenia

B. ściągania izolacji z kabla

C. instalacji przewodów w złączach LSA

D. zaciskania wtyków RJ45

INF.02 Pytanie 1 054

Administracja i eksploatacja …

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

A. 6

B. 3

C. 5a

D. 5

EE8 Pytanie 1 055

Kwalifikacja EE8

W C++ numerowanie elementów tablicy rozpoczyna się od

A. dwóch.

B. końca.

C. jedynki.

D. zera.

EE8 Pytanie 1 056

Kwalifikacja EE8

Ile bitów minimum jest potrzebnych w systemie binarnym do przedstawienia liczby heksadecymalnej 110h?

A. 3 bity

B. 4 bity

C. 16 bitów

D. 9 bitów

INF.02 Pytanie 1 057

Administracja i eksploatacja …

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

A. Router

B. Karta sieciowa

C. Serwer plików

D. Modem

INF.03 Pytanie 1 058

Tworzenie i administrowanie s…

W CSS wartości: underline, overline, line-through oraz blink odnoszą się do właściwości

A. text-align

B. font-style

C. font-decoration

D. text-decoration

EE8 Pytanie 1 059

Kwalifikacja EE8

Wartości 1001 oraz 100 w wierszu pliku /etc/passwd reprezentują

student:x:1001:100:Jan Kowalski:/home/student:/bin/bash

A. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaśnięcia hasła

B. liczbę skutecznych i nieskutecznych prób logowania

C. identyfikatory użytkownika i grupy w systemie

D. numer koloru tekstu i numer koloru tła w terminalu

INF.03 Pytanie 1 060

Tworzenie i administrowanie s…

Podaj słowo kluczowe w języku C++, które umieszczane przed wbudowanym typem danych, umożliwia przyjmowanie jedynie nieujemnych wartości liczbowych?

A. short

B. long

C. unsigned

D. const

INF.03 Pytanie 1 061

Tworzenie i administrowanie s…

Aby odzyskać bazę danych z kopii zapasowej na serwerze MSSQL, należy użyć polecenia

A. UNBACKUP DATABASE

B. BACKUP DATABASE

C. RESTORE DATABASE

D. EXPORT DATABASE

INF.03 Pytanie 1 062

Tworzenie i administrowanie s…

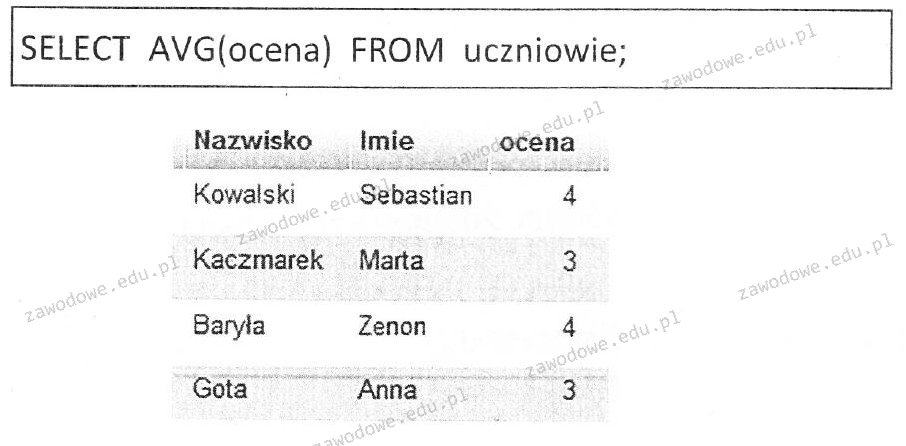

Dane są zapisy w tabeli uczniowie, które zostały przedstawione na rysunku. Jaki będzie rezultat wykonania podanego zapytania SQL?

A. Suma ocen równa 14

B. Liczba wierszy równa 4

C. Wartość 3.5

D. Dane 4, 3, 4, 3

EE8 Pytanie 1 063

Kwalifikacja EE8

Aby użytkownicy lokalnej sieci mogli uzyskiwać dostęp do stron WWW za pomocą protokołów http i HTTPS, brama internetowa musi umożliwiać ruch na portach

A. 90 i 443

B. 80 i 434

C. 90 i 434

D. 80 i 443

INF.03 Pytanie 1 064

Tworzenie i administrowanie s…

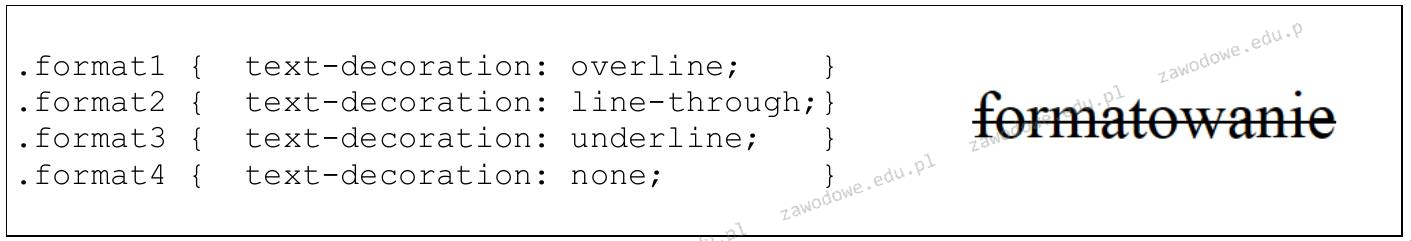

W kodzie CSS stworzono cztery klasy stylizacji, które zostały wykorzystane do formatowania akapitów. Efekt widoczny na ilustracji uzyskano dzięki zastosowaniu klasy o nazwie

A. format1

B. format3

C. format2

D. format4

INF.02 Pytanie 1 065

Administracja i eksploatacja …

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

A. autostarcie

B. BIOS-ie

C. panelu sterowania

D. zasadach zabezpieczeń lokalnych

INF.02 Pytanie 1 066

Administracja i eksploatacja …

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

A. Program COM+

B. Program CAD

C. Program ERP

D. Program OCR

INF.02 Pytanie 1 067

Administracja i eksploatacja …

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

A. koncentrator

B. router

C. sterownik

D. przełącznik

INF.02 Pytanie 1 068

Administracja i eksploatacja …

W architekturze sieci lokalnych opartej na modelu klient - serwer

A. wszyscy klienci mają możliwość dostępu do zasobów innych komputerów.

B. każdy z komputerów zarówno dzieli się pewnymi zasobami, jak i korzysta z zasobów pozostałych komputerów.

C. żaden z komputerów nie odgrywa dominującej roli wobec innych.

D. wydzielone komputery pełnią funkcję serwerów, które udostępniają zasoby, podczas gdy inne komputery z tych zasobów korzystają.

EE8 Pytanie 1 069

Kwalifikacja EE8

Wartość liczby 12810 w zapisie heksadecymalnym to

A. 1000000016

B. 8016

C. 1016

D. 12816

EE8 Pytanie 1 070

Kwalifikacja EE8

Jeżeli mysz ma rozdzielczość 200 dpi, a monitor w rozdzielczości Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przemieścić mysz o

A. 1080 px

B. około 25 cm

C. 480 i

D. około 35 cm

INF.03 Pytanie 1 071

Tworzenie i administrowanie s…

W kodzie HTML stworzono link do strony internetowej. Aby otworzyć tę stronę w nowym oknie lub zakładce przeglądarki, należy dodać do definicji linku atrybut <a href="http://google.com" >strona Google</a>

A. target = "_parent"

B. target = "_blank"

C. rel = "external"

D. rel = "next"

INF.02 Pytanie 1 072

Administracja i eksploatacja …

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

A. skanowanie sieci

B. nasłuchiwanie

C. spoofing

D. ICMP echo

INF.03 Pytanie 1 073

Tworzenie i administrowanie s…

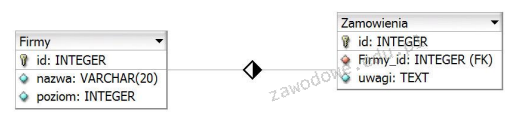

Tabele: Firmy oraz Zamówienia są ze sobą powiązane relacją jeden do wielu. Aby uzyskać tylko identyfikatory zamówień wraz z odpowiadającymi im nazwami firm dla przedsiębiorstw, których poziom wynosi 4, należy użyć polecenia

A. SELECT Zamówienia.id, nazwa FROM Zamówienia JOIN Firmy ON Zamówienia.id = Firmy.id WHERE poziom = 4

B. SELECT id, nazwa FROM Zamówienia JOIN Firmy ON Zamówienia.Firmy_id = Firmy.id WHERE poziom = 4

C. SELECT Zamówienia.id, nazwa FROM Zamówienia JOIN Firmy ON Zamówienia.Firmy_id = Firmy.id WHERE poziom = 4

D. SELECT Zamówienia.id, nazwa FROM Zamówienia JOIN Firmy WHERE poziom = 4

INF.03 Pytanie 1 074

Tworzenie i administrowanie s…

Deklarując var x="true"; w języku JavaScript, jakiego typu zmienną się tworzy?

A. liczbowym

B. string (ciąg znaków)

C. logicznym

D. nieokreślonym (undefined)

INF.03 Pytanie 1 075

Tworzenie i administrowanie s…

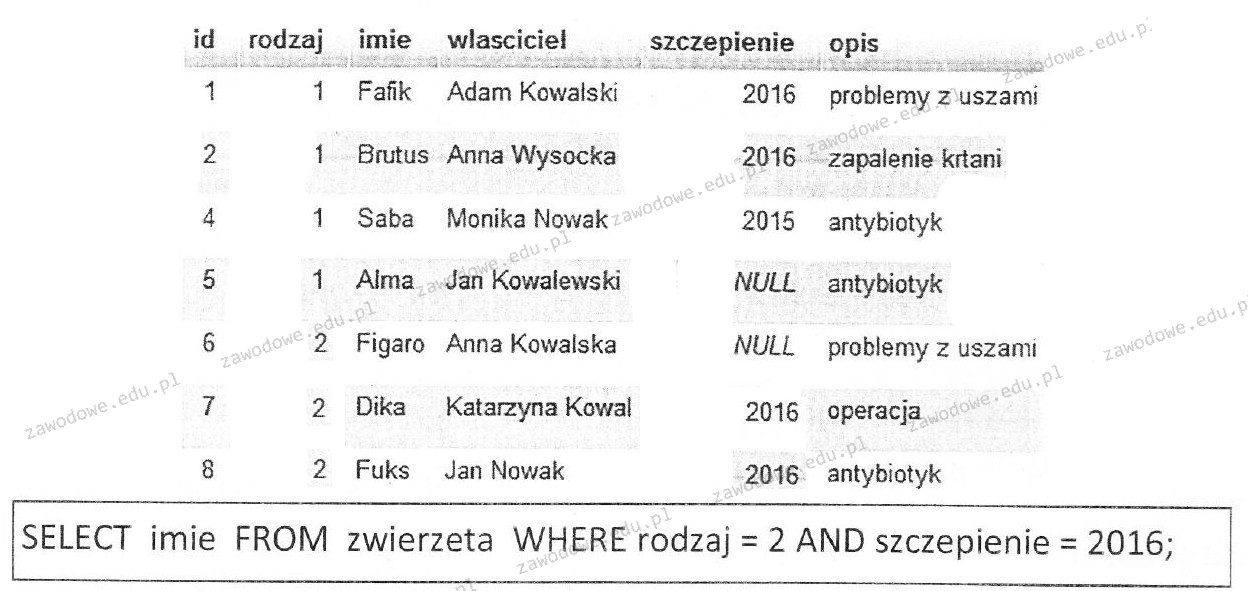

Jakie informacje z ośmiu wpisanych rekordów w tabeli zwierzęta zostaną przedstawione w wyniku wykonania wskazanej instrukcji SQL?

A. Fafik, Brutus, Dika, Fuks

B. Figaro, Dika, Fuks

C. Anna Kowalska, Jan Nowak

D. Dika, Fuks

INF.02 Pytanie 1 076

Administracja i eksploatacja …

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

A. HDMI

B. D-SUB

C. USB

D. SATA

INF.02 Pytanie 1 077

Administracja i eksploatacja …

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

A. 381 (10)

B. 193 (10)

C. 191 (10)

D. 382 (10)

INF.02 Pytanie 1 078

Administracja i eksploatacja …

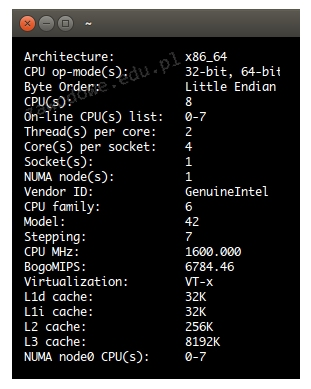

Diagnostykę systemu Linux można przeprowadzić używając polecenia

A. cat

B. whoami

C. lscpu

D. pwd

EE8 Pytanie 1 079

Kwalifikacja EE8

Jaki element bazy danych MS Access jest używany do selekcji danych z bazy przy pomocy polecenia SQL?

A. Makro

B. Raport

C. Kwerenda

D. Formularz

INF.02 Pytanie 1 080

Administracja i eksploatacja …

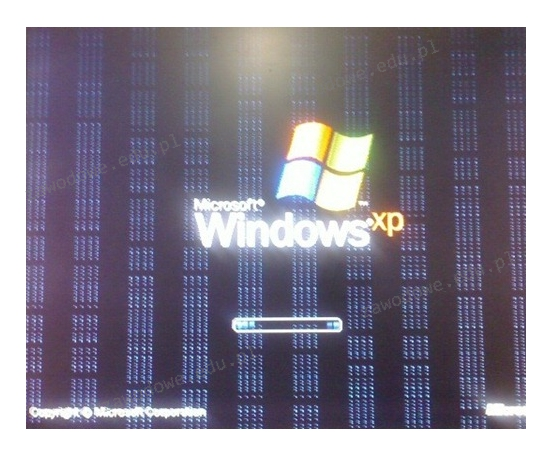

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

A. uszkodzenie modułów pamięci operacyjnej

B. przegrzanie karty graficznej

C. nieprawidłowe napięcia zasilane przez zasilacz

D. spalenie rdzenia lub pamięci karty graficznej w wyniku overclockingu