Filtrowanie pytań

INF.02 Pytanie 1 881

Administracja i eksploatacja …

A. W bazie danych kontrolera domeny

B. W bazie SAM umieszczonej na lokalnym komputerze

C. W plikach hosts na wszystkich komputerach pracujących w domenie

D. W pliku users znajdującym się w katalogu c:Windowssystem32

INF.03 Pytanie 1 882

Tworzenie i administrowanie s…

Przedstawiony błąd, który pojawił się podczas interpretacji kodu PHP, może być spowodowany

| Notice: Trying to access array offset on value of type null in C:\xampp\htdocs\1\biuro.php on line 38 |

A. odwołaniem do niezadeklarowanej zmiennej

B. próbą odwołania do nieistniejącego elementu tablicy

C. niepowodzeniem w wykonaniu kwerendy na bazie danych

D. brakiem bazy danych o nazwie podanej w funkcji mysqli_connect

INF.02 Pytanie 1 883

Administracja i eksploatacja …

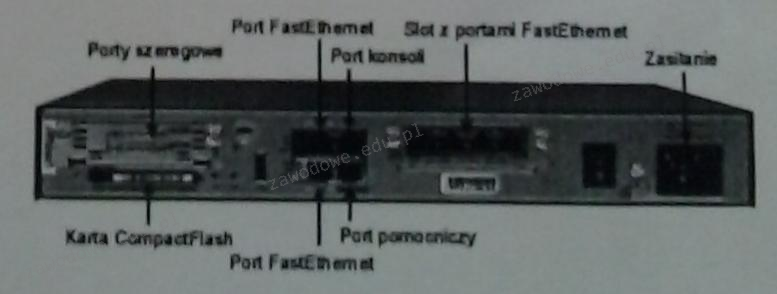

Na ilustracji przedstawiono urządzenie sieciowe, którym jest

A. przełącznik

B. konwerter mediów

C. router

D. firewall

INF.02 Pytanie 1 884

Administracja i eksploatacja …

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

A. konqueror

B. whireshark

C. tracker

D. finder

INF.03 Pytanie 1 885

Tworzenie i administrowanie s…

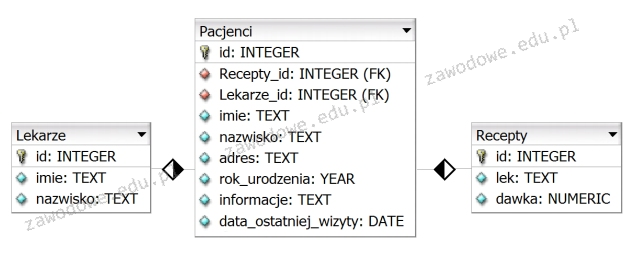

Zaproponowana baza danych składa się z trzech tabel oraz dwóch relacji. Żeby uzyskać listę wszystkich lekarzy przypisanych do danego pacjenta, konieczne jest porównanie kluczy

A. Lekarze.id = Pacjenci.id

B. Lekarze.id = Pacjenci.Lekarze_id

C. Lekarze.id = Pacjenci.Recepty_id

D. Lekarze.id = Recepty.id

INF.02 Pytanie 1 886

Administracja i eksploatacja …

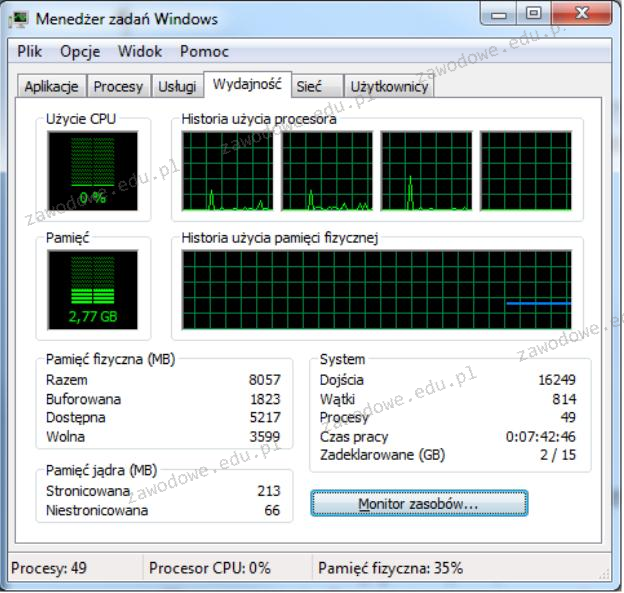

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

A. secpol

B. taskmgr

C. dcomcnfg

D. resmon

INF.02 Pytanie 1 887

Administracja i eksploatacja …

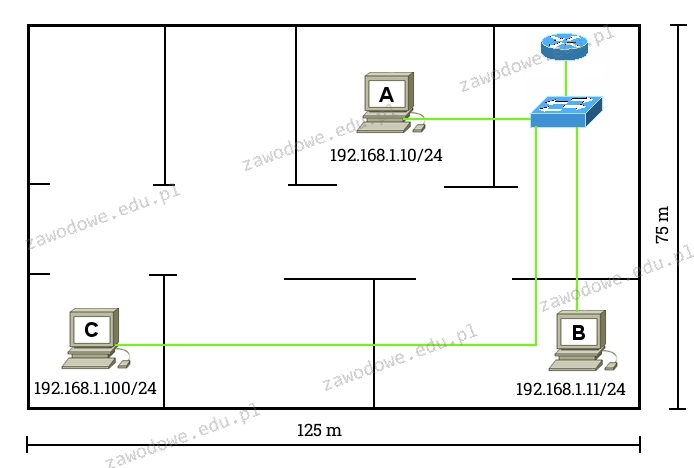

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

A. Błędny adres IP

B. Zła długość kabla

C. Niewłaściwy typ switcha

D. Nieodpowiedni przewód

INF.02 Pytanie 1 888

Administracja i eksploatacja …

Jakie urządzenie jest pokazane na ilustracji?

A. Przełącznik

B. Punkt dostępu

C. Ruter

D. Modem

INF.02 Pytanie 1 889

Administracja i eksploatacja …

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

A. 765

B. 123

C. 654

D. 751

INF.03 Pytanie 1 890

Tworzenie i administrowanie s…

Czym jest relacja w bazach danych?

A. kluczem głównym w relacji tabel

B. algebraicznym połączeniem tabel

C. połączeniem dwóch pól w obrębie jednej tabeli

D. logicznym połączeniem tabel

INF.02 Pytanie 1 891

Administracja i eksploatacja …

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

A. cd ..

B. cd /

C. cd\

D. cd/

INF.03 Pytanie 1 892

Tworzenie i administrowanie s…

W CSS zapisana regułacss

p::first-line {font-size: 150%;}

wykorzystana na stronie z wieloma paragrafami, z których każdy składa się z kilku linijek, spowoduje, że

css

p::first-line {font-size: 150%;}

A. pierwsza linia każdego z paragrafów będzie miała mniejszy rozmiar czcionki niż pozostałe linie

B. pierwszy paragraf na stronie będzie miał całą czcionkę powiększoną

C. pierwsza linia każdego z paragrafów będzie miała większy rozmiar czcionki niż pozostałe linie

D. cały tekst w paragrafie zostanie powiększony o 150%

INF.03 Pytanie 1 893

Tworzenie i administrowanie s…

W MySQL nadanie roli DBManager użytkownikowi pozwala na uzyskanie praw umożliwiających

A. wszelkie operacje na bazach danych serwera

B. wszystkie działania na bazach danych oraz użytkownikach serwera

C. tworzenie kont użytkowników na serwerze oraz przypisywanie im haseł

D. nadzorowanie serwera

INF.03 Pytanie 1 894

Tworzenie i administrowanie s…

Wykorzystanie definicji stylu CSS spowoduje, że nagłówki drugiego poziomu będą się wyświetlać

| h2 { text-decoration: overline; font-style: italic; line-height: 60px; } |

A. czcionką standardową, z linią nad tekstem, wysokość wiersza wynosi 60 px

B. czcionką kursywną, z linią pod tekstem, wysokość wiersza wynosi 60 px

C. czcionką kursywną, z linią nad tekstem, wysokość wiersza wynosi 60 px

D. czcionką standardową, z linią pod tekstem, odległość między znakami wynosi 60 px

INF.02 Pytanie 1 895

Administracja i eksploatacja …

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

A. magistrali

B. gwiazdy

C. pierścienia

D. kraty

EE8 Pytanie 1 896

Kwalifikacja EE8

Jakie słowo kluczowe w języku C++ jest związane z hermetyzacją danych?

A. Static

B. Volatile

C. Protected

D. Constant

INF.02 Pytanie 1 897

Administracja i eksploatacja …

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

A. Procesor: INTEL CORE i3-4350, 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150

B. Karta graficzna: Gigabyte GeForce GTX 1050 OC, 2GB, GDDR5, 128 bit, PCI-Express 3.0 x16

C. Pamięć RAM: Corsair Vengeance LPX, DDR4, 2x16GB, 3000MHz, CL15 Black

D. Monitor: Dell, 34", 1x DisplayPort, 1x miniDP, 2x USB 3.0 Upstream, 4x USB 3.0 Downstream

INF.02 Pytanie 1 898

Administracja i eksploatacja …

Na ilustracji zaprezentowano

A. czujnik temperatury

B. sondę logiczną

C. impulsator

D. tester płyt głównych

INF.03 Pytanie 1 899

Tworzenie i administrowanie s…

Jaką szerokość zaplanowano dla treści strony, bazując na podanej definicji CSS?

| body { border: 2px; height: 600px; width: 560px; box-sizing: border-box; margin: 0; padding: 0; } |

A. 2 px

B. 560 px

C. 600 px

D. 640 px

EE8 Pytanie 1 900

Kwalifikacja EE8

Licencja CAL (Client Access License) uprawnia użytkownika do

A. nieograniczonego korzystania z programu

B. uzyskiwania dostępu do usług oferowanych przez serwer

C. przenoszenia programu na zewnętrzne nośniki

D. modyfikacji kodu źródłowego programu

INF.02 Pytanie 1 901

Administracja i eksploatacja …

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

A. 24 V

B. 3,3 V

C. 7 V

D. 12 V

INF.03 Pytanie 1 902

Tworzenie i administrowanie s…

W hurtowni utworzono tabelę sprzedaż, która zawiera pola: id, kontrahent, grupa_cenowa oraz obrot. Jakie polecenie należy wykorzystać, aby znaleźć tylko kontrahentów z drugiej grupy cenowej, których obrót przekracza 4000 zł?

A. SELECT sprzedaz FROM kontrahent WHERE obrot>4000

B. SELECT sprzedaz FROM kontrahent WHERE grupa_cenowa=2 AND obrot>4000

C. SELECT kontrahent FROM sprzedaz WHERE grupa_cenowa=2 AND obrot>4000

D. SELECT kontrahent FROM sprzedaz WHERE grupa_cenowa=2 OR obrot>4000

INF.02 Pytanie 1 903

Administracja i eksploatacja …

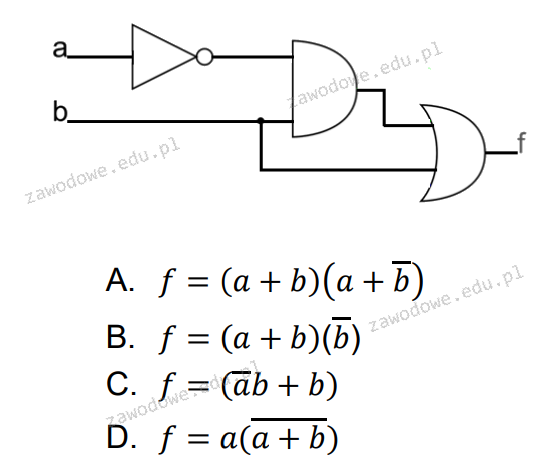

Jaką funkcję wykonuje zaprezentowany układ?

A. Odpowiedź C

B. Odpowiedź D

C. Odpowiedź B

D. Odpowiedź A

INF.02 Pytanie 1 904

Administracja i eksploatacja …

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

A. FileCleaner

B. Clonezilla

C. Acronis True Image

D. Norton Ghost

EE8 Pytanie 1 905

Kwalifikacja EE8

Rekordy w określonej bazie danych różnią się od siebie

A. nazwami pól

B. budową (projektem)

C. zawartością danych zapisanych w polach

D. liczbą pól wchodzących w skład rekordu

INF.03 Pytanie 1 906

Tworzenie i administrowanie s…

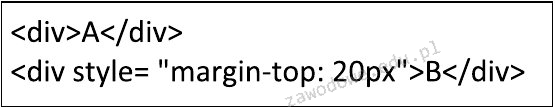

Analizując zamieszczony kod w języku HTML, można zauważyć, że w przeglądarce

A. bloki A oraz B będą się na siebie nakładać

B. blok B będzie oddalony od bloku A o 20 px

C. blok A zostanie przesunięty w lewo o 20 px

D. dolny margines zostanie przypisany do bloku B

INF.02 Pytanie 1 907

Administracja i eksploatacja …

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

A. -i 3

B. -s 75

C. -c 9

D. -a 81

INF.02 Pytanie 1 908

Administracja i eksploatacja …

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

A. Switch

B. Repeater

C. Hub

D. Router

INF.02 Pytanie 1 909

Administracja i eksploatacja …

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

A. gromadzeniem danych na temat atakowanej sieci oraz poszukiwaniem słabości w infrastrukturze

B. przeciążeniem aplikacji oferującej konkretne informacje

C. łamaniem mechanizmów zabezpieczających przed nieautoryzowanym dostępem do programów

D. przejęciem kontroli nad połączeniem pomiędzy komunikującymi się urządzeniami

INF.03 Pytanie 1 910

Tworzenie i administrowanie s…

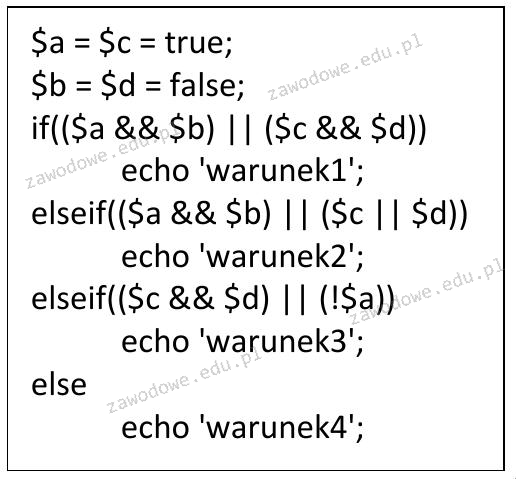

Wynikiem realizacji zamieszczonego kodu PHP jest pokazanie komunikatu

A. warunek3

B. warunek4

C. warunek2

D. warunek1

INF.02 Pytanie 1 911

Administracja i eksploatacja …

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

A. przechwytywania pakietów sieciowych

B. zbierania danych o atakowanej sieci

C. zmiany pakietów przesyłanych przez sieć

D. przeciążenia aplikacji serwującej określone dane

INF.03 Pytanie 1 912

Tworzenie i administrowanie s…

Jaki typ danych w MySQL należy zastosować, aby w jednym polu zapisać zarówno datę, jak i czas?

A. YEAR

B. BOOLEAN

C. TIMESTAMP

D. DATE

INF.02 Pytanie 1 913

Administracja i eksploatacja …

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

A. Windows Defender

B. AbiWord

C. Microsoft Security Essentials

D. Microsoft Word

EE8 Pytanie 1 914

Kwalifikacja EE8

Aby prawidłowo zakończyć składnię zaprezentowanego polecenia, które udostępnia folder Dane pod nazwą test, w miejscu kropek trzeba wpisać wyraz

net … test=C:\Dane

A. view

B. share

C. use

D. connect

INF.03 Pytanie 1 915

Tworzenie i administrowanie s…

Baza danych MySQL została uszkodzona. Które z poniższych działań nie przyczyni się do jej naprawy?

A. Próba naprawy za pomocą polecenia REPAIR

B. Odtworzenie bazy z kopii zapasowej

C. Utworzenie nowej bazy i przeniesienie do niej tabel

D. Wykonanie replikacji bazy danych

INF.02 Pytanie 1 916

Administracja i eksploatacja …

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

A. 100.168.0.1-8080

B. 100.168.0.1-AH1

C. 100.168.0.1:AH1

D. 100.168.0.1:8080

INF.03 Pytanie 1 917

Tworzenie i administrowanie s…

Aby za pomocą instrukcji SELECT uzyskać listę nazwisk osób mieszkających na osiedlu, przy czym nazwiska te nie mogą się powtarzać, należy sformułować zapytanie w następujący sposób

A. SELECT DISTINCT nazwisko FROM mieszkancy

B. SELECT nazwisko FROM mieszkancy ORDER BY nazwisko

C. SELECT TOP 10 nazwisko FROM mieszkancy

D. SELECT AVG(nazwisko) FROM mieszkancy

INF.02 Pytanie 1 918

Administracja i eksploatacja …

Schemat ilustruje fizyczną strukturę

A. Szyny

B. Gwiazdy

C. Drzewa

D. Magistrali

INF.02 Pytanie 1 919

Administracja i eksploatacja …

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

A. stworzenie archiwum dane.tar, które zawiera kopię katalogu /home

B. wyodrębnienie danych z archiwum o nazwie dane.tar

C. przeniesienie pliku dane.tar do katalogu /home

D. pokazanie informacji o zawartości pliku dane.tar

INF.02 Pytanie 1 920

Administracja i eksploatacja …

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

A. pamięci cache

B. rejestru flagowego

C. wskaźnika stosu

D. tablicy rozkazów