Filtrowanie pytań

Eksploatacja i konfiguracja o…

A. broadcast

B. unicast

C. multicast

D. ringcast

Montaż i konfiguracja lokalny…

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

A. Bezpieczny protokół terminalowy, który oferuje szyfrowanie połączeń

B. Sesje SSH przesyłają dane w formie niezaszyfrowanego tekstu

C. Sesje SSH nie umożliwiają weryfikacji autentyczności punktów końcowych

D. Protokół umożliwiający zdalne operacje na odległym komputerze bez kodowania transmisji

Eksploatacja i konfiguracja o…

Sygnalizacja abonencka z użyciem prądu przemiennego, która korzysta z sygnałów w zakresie częstotliwości 300 ÷ 3400 Hz, to sygnalizacja

A. poza pasmem

B. w paśmie

C. poza szczeliną

D. w szczelinie

Eksploatacja i konfiguracja o…

Jak nazywa się proces, w którym zawartość i-tej szczeliny czasowej z wejściowego strumienia PCM jest umieszczana w j-tej szczelinie czasowej w strumieniu wyjściowym PCM?

A. Komutacja przestrzenna

B. Komutacja szczelinowa

C. Komutacja czasowa

D. Komutacja kanałowa

INF.08 Pytanie 845

Eksploatacja i konfiguracja o…

Z zamieszczonego fragmentu dokumentacji technicznej modułu ISDN centrali abonenckiej wynika, że pracuje on w standardzie

DANE TECHNICZNENominalne napięcie zasilania 12V DC Maksymalny pobór prądu 500mA Złącza: złącze cyfrowe 2B+D złącze analogowe do podłączenia analogowego urządzenia abonenckiego Protokoły: DSS1 (Euro ISDN) V.110 Zakres temperatur pracy: +5° do +35°C Masa 1,03kg

| Nominalne napięcie zasilania | 12V DC |

| Maksymalny pobór prądu | 500mA |

| Złącza: | złącze cyfrowe 2B+D |

| złącze analogowe do podłączenia analogowego urządzenia abonenckiego | |

| Protokoły: | DSS1 (Euro ISDN) V.110 |

| Zakres temperatur pracy: | +5° do +35°C |

| Masa | 1,03kg |

A. PRI, a jego przepływność bitowa w kanale sygnalizacyjnym wynosi 16 kbps

B. BRI, a jego przepływność bitowa w kanale sygnalizacyjnym wynosi 64 kbps

C. BRI, a jego przepływność bitowa w kanale sygnalizacyjnym wynosi 16 kbps

D. PRI, a jego przepływność bitowa w kanale sygnalizacyjnym wynosi 64 kbps

Eksploatacja i konfiguracja o…

Rysunek przedstawia złącze światłowodowe typu

A. E200

B. SC/APC

C. LC

D. ST

Montaż i konfiguracja lokalny…

Jakie protokoły są częścią warstwy transportowej w modelu ISO/OSI?

A. ICMP oraz RIP (Internet Control Message Protocol i Routing Information Protocol)

B. ARP oraz RARP (Address Resolution Protocol i Reverse Address Resolution Protocol)

C. TCP oraz UDP (Transmission Control Protocol i User Datagram Protocol)

D. IP oraz IPX (Internet Protocol i Internetwork Packet Exchange)

Montaż i konfiguracja lokalny…

Atak mający na celu zablokowanie dostępu do usług dla uprawnionych użytkowników, co skutkuje zakłóceniem normalnego działania komputerów oraz komunikacji w sieci, to

A. Denial of Service

B. Ping sweeps

C. Brute force

D. Man-in-the-Middle

Eksploatacja i konfiguracja o…

W dokumentacji technicznej dotyczącej okablowania danego pomieszczenia występuje oznaczenie FTP 4x2x0,52 kat 5e. Oznacza to kabel telekomunikacyjny składający się z 4 par skręconych żył izolowanych

A. o przekroju 0,52 mm2 dla sieci odpornych na zakłócenia elektromagnetyczne

B. o przekroju 0,52 mm2 dla sieci podatnych na zakłócenia elektromagnetyczne

C. o średnicy 0,52 mm dla sieci podatnych na zakłócenia elektromagnetyczne

D. o średnicy 0,52 mm dla sieci odpornych na zakłócenia elektromagnetyczne

Eksploatacja i konfiguracja o…

Co oznacza komunikat w kodzie tekstowym Keybord is locked out – Unlock the key w procesie POST BIOS-u marki Phoenix?

A. Należy odblokować zamknięcie klawiatury

B. BIOS ma trudności z obsługą klawiatury

C. Błąd dotyczący sterownika klawiatury

D. Błąd związany ze sterownikiem DMA

Montaż i konfiguracja lokalny…

Aby serwer DNS mógł poprawnie przekształcać nazwy domenowe na adresy IPv6, konieczne jest skonfigurowanie rekordu

A. A

B. CNAME

C. MX

D. AAAA

Eksploatacja i konfiguracja o…

Multipleksacja polegająca na przesyłaniu strumieni danych przez jeden kanał, który jest dzielony na segmenty czasowe (time slot), a następnie łączona jest ich kilka w jeden kanał o wysokiej przepustowości, to rodzaj zwielokrotnienia

A. FDM (Frequency Division Multiplexing)

B. WDM (Wavelength Division Multiplexing)

C. TDM (Time Division Multiplexing)

D. CDM (Code Division Multiplexing)

Eksploatacja i konfiguracja o…

Który z adresów IPv4 należy do grupy C?

A. 125.91.83.40

B. 219.82.91.20

C. 189.93.85.30

D. 232.75.92.10

Eksploatacja i konfiguracja o…

Z jakiego surowca jest zbudowany rdzeń kabla RG?

A. Z miedzi

B. Ze szkła

C. Z aluminium

D. Z plastiku

Eksploatacja i konfiguracja o…

Jakiego rodzaju kod charakteryzuje się tym, że pary 2-bitowych sekwencji danych są reprezentowane jako jeden z czterech możliwych poziomów amplitudy?

A. 2B1Q

B. Manchester

C. CMI

D. NRZ-M

Eksploatacja i konfiguracja o…

Funkcja BIOS-u First/Second/Third/Boot Device (Boot Seąuence) umożliwia określenie kolejności, w jakiej będą odczytywane

A. danych z pamięci flesz, z których system operacyjny będzie uruchamiany

B. danych z dysku, z którego będzie startował system operacyjny

C. nośników, z których uruchamiany będzie sterownik pamięci

D. nośników, z których będzie uruchamiany system operacyjny

Eksploatacja i konfiguracja o…

Jaką formę przyjmuje użytkowanie oprogramowania, do którego przyznano licencję niewyłączną?

A. Zezwala na jego wykorzystanie jedynie przez jedną, konkretną firmę.

B. Nie ogranicza możliwości udzielania przez twórcę upoważnienia innym osobom do użytkowania oprogramowania w tym samym zakresie.

C. Ogranicza możliwość udzielania przez twórcę upoważnienia innym osobom do użytkowania oprogramowania w tym samym zakresie.

D. Zezwala na jego wykorzystanie jedynie przez jedną, konkretną osobę.

Eksploatacja i konfiguracja o…

Punkt przywracania w systemie Windows to zapisany stan

A. całej zawartości danej partycji

B. całej zawartości dysku

C. plików systemowych komputera

D. jedynie danych użytkownika i aplikacji

Eksploatacja i konfiguracja o…

Aplikacje takie jak SpeedFan i Laptop Battery Monitor służą do

A. archiwizowania informacji

B. wirtualizacji

C. monitorowania funkcjonowania komputera

D. zbierania danych

Eksploatacja i konfiguracja o…

Licencja umożliwiająca darmowe udostępnianie oprogramowania zawierającego elementy reklamowe to

A. trialware

B. adware

C. freeware

D. shareware

Eksploatacja i konfiguracja o…

Jaką maksymalną liczbę hostów można przydzielić w sieci z prefiksem /26?

A. 62 hosty

B. 510 hostów

C. 254 hosty

D. 26 hostów

Montaż i konfiguracja lokalny…

Który z poniższych adresów IPv4 jest adresem bezklasowym?

A. 202.168.0.1/25

B. 192.168.0.1/24

C. 162.16.0.1/16

D. 11.0.0.1/8

Eksploatacja i konfiguracja o…

Która odmiana technologii szerokopasmowego dostępu do Internetu DSL (Digital Subscriber Line) automatycznie zmienia prędkość transmisji danych w zależności od jakości sygnału?

A. CDSL (Consumer Digital Subscriber Line)

B. ADSL (Asymetric Digital Subscriber Line)

C. SDSL (Symetric Digital Subscriber Line)

D. RADSL (Rate Adaptive Digital Subscriber Line)

Eksploatacja i konfiguracja o…

Jaką liczbę bitów przypisano do adresu sieci w adresacji IPv4 z maską 255.255.128.0?

A. 10 bitów

B. 16 bitów

C. 8 bitów

D. 17 bitów

Eksploatacja i konfiguracja o…

Aby zweryfikować poprawność systemu plików na dysku w Windows, należy wykorzystać komendę

A. comp

B. convert

C. chcp

D. chkdsk

Eksploatacja i konfiguracja o…

Podczas montażu sieci teleinformatycznej, gdy pracownik wierci otwory w ścianach, powinien on mieć

A. buty z gumową podeszwą

B. kask ochronny

C. okulary ochronne

D. fartuch bawełniany

Eksploatacja i konfiguracja o…

Zjawisko, które polega na modyfikacji częstotliwości analogowego sygnału nośnego w zależności od zmian amplitudy analogowego sygnału informacyjnego, nosi nazwę modulacja

A. PAM

B. FM

C. AM

D. PCM

Montaż i konfiguracja lokalny…

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown

Address: 192.168.0.1

Non-authoritative answer:

Name: microsoft.com

Addresses: 104.215.148.63

13.77.161.179

40.76.4.15

40.112.72.205

40.113.200.201

A. tracert microsoft.com

B. nslookup microsoft.com

C. ipconfig /displaydns

D. netstat -f

Eksploatacja i konfiguracja o…

Parametr jednostkowy określający straty ciepła w dielektryku pomiędzy przewodami symetrycznej linii długiej to

A. indukcyjność na jednostkę długości

B. rezystancja na jednostkę długości

C. pojemność na jednostkę długości

D. upływność na jednostkę długości

Eksploatacja i konfiguracja o…

W badanym systemie przesyłania danych stopa błędów wynosi 0,0001. Jakie może być maksymalne количество błędnie odebranych bajtów, gdy zostanie wysłane 1 MB informacji?

A. 1000

B. 1

C. 100

D. 10

Eksploatacja i konfiguracja o…

Która z klas ruchowych w technologii ATM jest przeznaczona dla źródeł o nieokreślonej prędkości transmisji, które realizują nieregularny transfer dużych ilości danych w miarę dostępności łącza?

A. ABR (Available Bit Rate)

B. GFR (Generic Frame Rate)

C. UBR (Unspecified Bit Rate)

D. CBR (Constant Bit Rate)

Eksploatacja i konfiguracja o…

Która z wymienionych cech nie jest typowa dla komutacji pakietów?

A. Odporność na awarie w sieci

B. Weryfikacja poprawności pakietu odbywa się jedynie w urządzeniu końcowym

C. Wysoka efektywność przepustowości sieci

D. Każdy pakiet ma niezależne trasowanie

Montaż i konfiguracja lokalny…

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

A. 2, 5,7

B. 3, 6, 12

C. 1,3,12

D. 1,6,11

Montaż i konfiguracja lokalny…

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

A. przekierowanie HTTP

B. Direct Access oraz VPN (RAS)

C. routing

D. serwer proxy aplikacji sieci Web

Eksploatacja i konfiguracja o…

Jaki jest podstawowy cel kodowania liniowego?

A. Ochrona sygnału przed przenikami

B. Redukcja dyspersji sygnału

C. Zwiększenie zabezpieczeń przed dostępem osób trzecich

D. Ulepszenie właściwości transmisyjnych sygnału

Eksploatacja i konfiguracja o…

Orientacja elektrycznego wektora fali radiowej w stosunku do powierzchni ziemi, wynikająca z konstrukcji anteny oraz jej sposobu ustawienia, zwana jest

A. polaryzacją anteny

B. multiplexingiem anteny

C. nachyleniem charakterystyki anteny

D. niedopasowaniem częstotliwości anteny

Eksploatacja i konfiguracja o…

Jaką metodę przetwarzania sygnału stosuje przetwornik cyfrowo-analogowy?

A. Metodę bezpośredniego porównania

B. Metodę wagową

C. Metodę częstotliwościową

D. Metodę czasową z dwukrotnym całkowaniem

Eksploatacja i konfiguracja o…

Jakie urządzenie jest najczęściej stosowane do pomiaru tłumienia w spawach światłowodowych?

A. miernik mocy optycznej

B. reflektometr światłowodowy

C. poziomoskop

D. oscyloskop cyfrowy

Eksploatacja i konfiguracja o…

Który protokół określa zasady zarządzania siecią oraz znajdującymi się w niej urządzeniami?

A. SNMP (ang. Simple Network Management Protocol)

B. IGMP (ang. Internet Group Management Protocol)

C. SMTP (ang. Simple Mail Transfer Protocol)

D. ICMP (ang. Internet Control Message Protocol)

Eksploatacja i konfiguracja o…

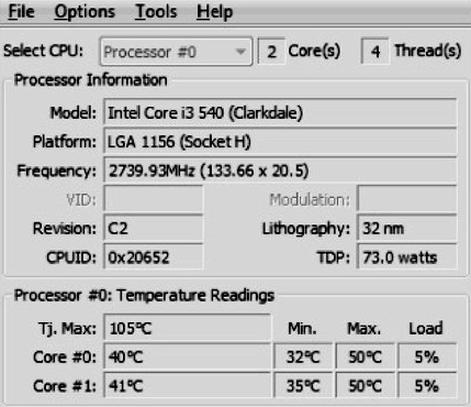

Na podstawie zrzutu z ekranu programu komputerowego można stwierdzić, że jest on przeznaczony do monitorowania w czasie rzeczywistym pracy

A. pamięci operacyjnej.

B. dysku twardego.

C. procesora.

D. karty sieciowej.